La Anatomía de un Ataque de Ransomware

Dic 23, 2021

Insights del portafolio de la empresa tecnológica HYAS

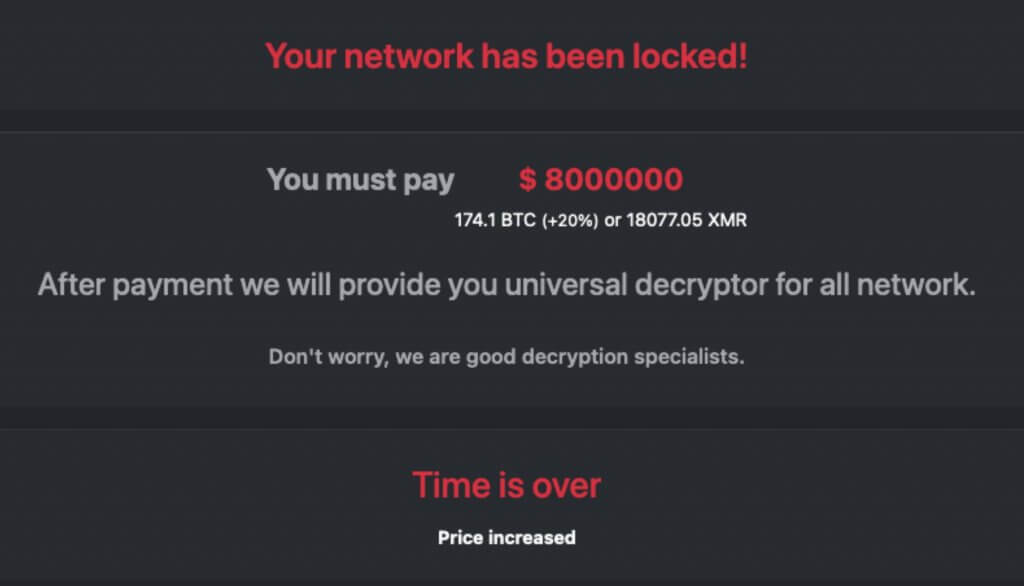

En los últimos años, el ransomware ha pasado de tener como objetivo equipos individuales a bloquear archivos de empresas enteras o instituciones e infraestructuras públicas, y exigir rescates exorbitantes. Las víctimas a menudo no tienen más remedio que pagar, por temor a perder datos o servicios de misión crítica. De hecho, según el Ransomware Threat Report 2021, el rescate promedio pagado por las organizaciones de víctimas en Europa, EE. UU. y Canadá casi se ha triplicado, de $ 115,123 en 2019 a $ 312,493 dólares en 2020.

Además de los costosos pagos de rescate, los ciberataques también afectan la percepción del consumidor cuando los datos confidenciales se ven comprometidos. Un informe de Forbes Insight encontró que el 46% de las organizaciones habían sufrido daños en su reputación y valor de marca como resultado de una violación de datos, un riesgo de reputación que a menudo se pasa por alto al evaluar los impactos de los ataques de ransomware.

¿Cómo se pueden prevenir los ataques? A medida que incidentes como el reciente ataque Colonial Pipeline aparecen en los titulares de todo el mundo, a menudo se pregunta a la empresa tecnológica HYAS, una autoridad líder en ciberseguridad, si podrían haber detectado y detenido dicha amenaza.

Como siempre, la respuesta a esa pregunta es complicada. Sin embargo, HYAS tiene información valiosa para compartir en su blog reciente, "La anatomía de un ataque de ransomware". Esta pieza describe los diversos pasos en un ataque de ransomware típico, proporciona una serie de recomendaciones clave y sugiere dónde HYAS podría brindar ayuda crítica.

Con sede en Victoria, Canadá, la compañía ofrece la primera solución de seguridad de la industria que se integra en el set de tecnologías de seguridad existentes de una organización para detectar y mitigar proactivamente los riesgos cibernéticos antes de que ocurran los ataques. La tecnología también identifica la infraestructura utilizada, lo que puede conducir a las identidades de las personas detrás de los ataques. Los equipos de respuesta a amenazas y fraudes utilizan HYAS para buscar, encontrar e identificar la infraestructura del adversario, mientras que las empresas pueden bloquear de manera proactiva los ataques de phishing y ransomware conocidos y aún no lanzados en la capa de red.